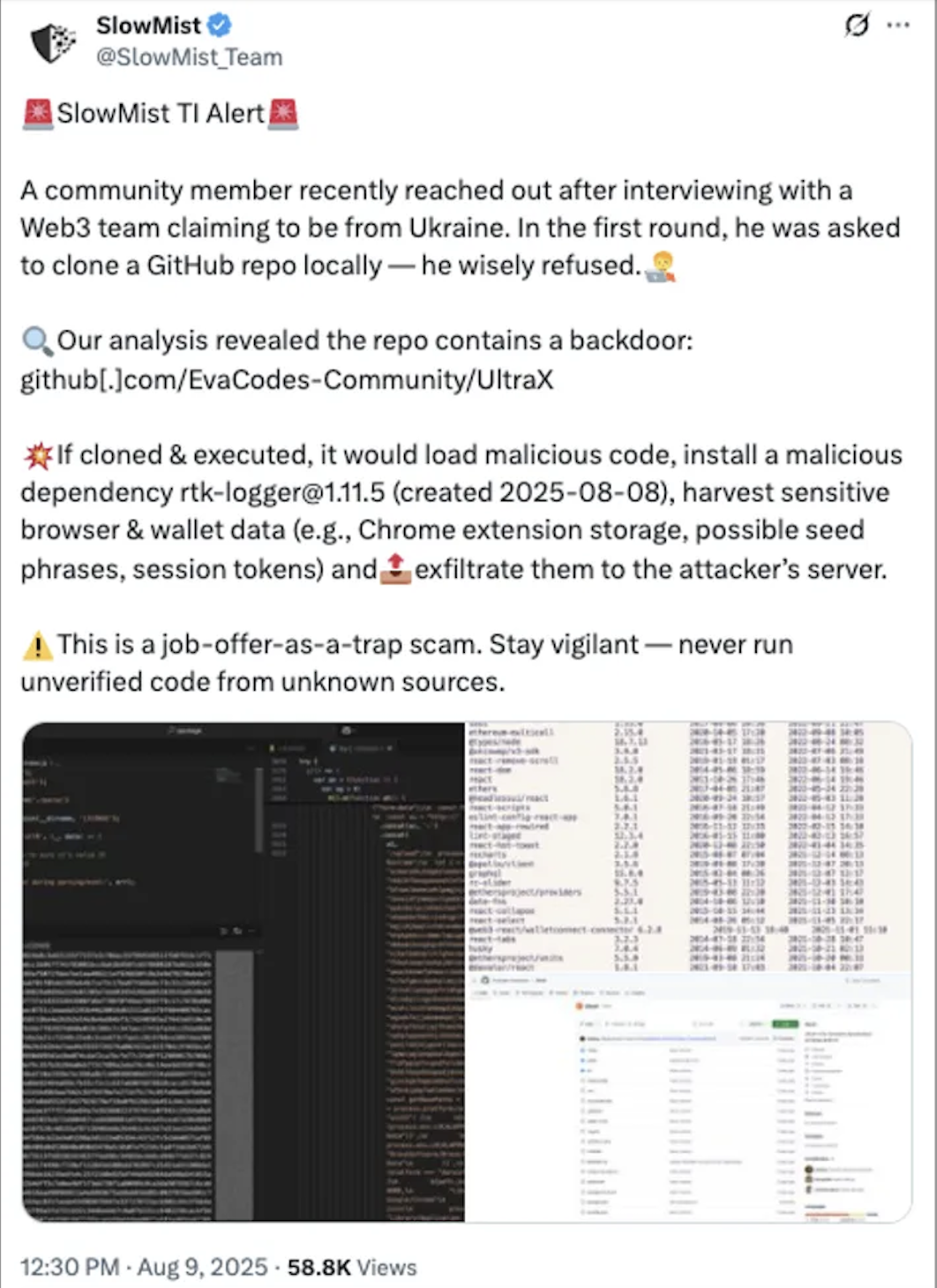

去中心化的 Web3 世界無時無刻都處於攻擊之下,但攻擊的性質正在不斷演變。不再局限於利用智能合約的漏洞,惡意行為者現在將目標對準了鏈條中最薄弱的一環:個體開發者。最近一起令人震驚的事件中,一位社群成員被捲入一場精心設計的 Web3 面試詐騙,揭示了一種新的、隱蔽的攻擊手段。這個詭計看似簡單卻非常有效:應徵者被要求克隆一個表面上無害的 GitHub 儲存庫,但其中包含旨在竊取敏感數據的代碼,暴露了招聘流程以及對開源信任的深層漏洞。

惡意套件的剖析

這起攻擊在

2025 年 8 月 9 日得到確認,當時一位社群成員參與了一場他們認為是普通 Web3 工作面試的過程,並被指示克隆 GitHub 儲存庫

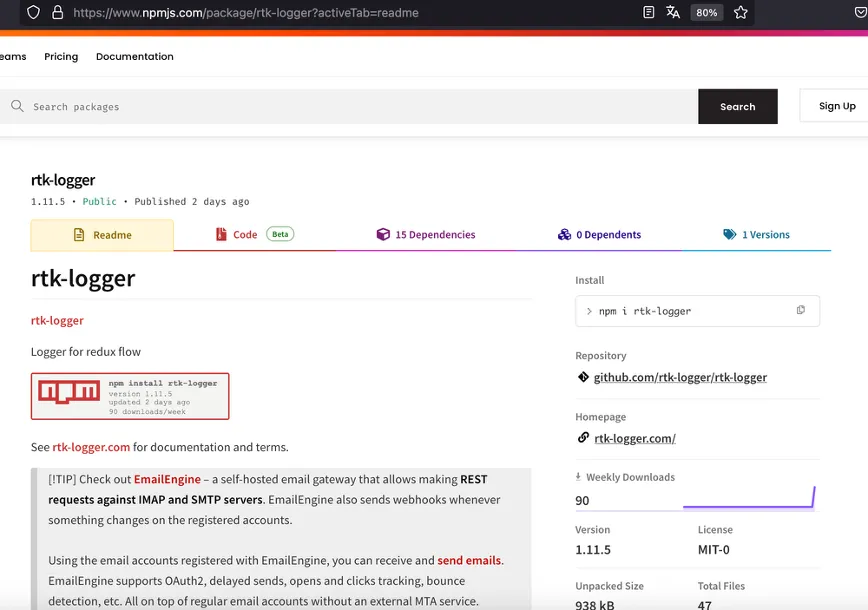

“EvaCodes-Community/UltraX”。隱藏在這個項目中的是一個惡意的負載:即惡意的 NPM 套件

rtk-logger@1.11.5.

rtk-logger@1.11.5 | 圖片來源:SlowMist

由 SlowMist 安全團隊進行的分析迅速揭露了該套件的危險功能。這不僅僅是數據嗅探,這是一場全面的身份與資產竊取行動。該惡意代碼被設計用來收集關鍵且高度敏感的數據,包括瀏覽器擴展數據,以及最重要的加密貨幣錢包文件。所有被竊取的信息隨即被上傳至攻擊者的伺服器中。更為嚴重的是,這個套件被發現擁有能夠下載額外惡意負載並遠程執行命令的功能,為攻擊者提供了一個能夠進行更具破壞性行動的後門。這是一個明顯的案例,其直接目的是掠奪受害者的數字資產並危及其 Web3 身份。

開源的矛盾:信任危機

這起事件殘酷地提醒了我們開源的矛盾在 Web3 生態系統中。該行業建立在透明性、合作性以及依賴共享開源組件的原則上。然而,這種固有的信任已成為一個被利用的關鍵點。這次攻擊本質上是一種供應鏈攻擊,但其創造性地並非針對企業實體,而是針對積極尋求就業的個體開發者。

攻擊者利用求職面試的高壓環境,面試者需要快速遵循指示並展示技術能力。在這種情境下,開發者不太可能質疑提供的倉庫的安全性或審查其依賴項,這使他們成為理想的高價值攻擊目標。這種交付方式凸顯了開發者工作空間的系統性安全失敗,而諷刺的是,這些空間通常掌握著大量數字資產的密鑰。如果開發者的環境遭到破壞,整個項目的完整性以及用戶資金的安全性將立即受到威脅。

警惕行動:加強開發者防禦

此面試詐騙的曝光必須成為所有 Web3 參與者的一個重要安全警告。安全團隊的警告簡單但至關重要:開發者必須對未知的 GitHub 項目保持高度警惕,並必須避免在敏感環境中運行和調試代碼.

。為了應對這些不斷演變的威脅,行業需要採取嚴格的防禦措施:

-

隔離開發環境:開發者必須將所有外部代碼,尤其是招聘過程中收到的代碼,視為可能具有敵意的代碼。絕不要在存有加密錢包、私鑰或助記詞的機器上運行或調試未知代碼。使用沙盒環境或專用的隔離虛擬機進行任何外部測試或調試。

-

審查依賴項:Web3 世界在很大程度上依賴像 NPM 這樣的包管理器。開發者必須養成審查項目依賴項的習慣。尋找潛在問題:下載量低的包、新版本突然出現可疑功能或高風險的權限請求。

-

驗證來源:在克隆之前,快速驗證 GitHub 組織或用戶的合法性。檢查其提交歷史、社群參與度和貢獻記錄。如果某個檔案看起來可疑地新或在攻擊庫之外不活躍,請格外謹慎。

安全是共同的責任

攻擊者的重點從鏈上智慧合約轉向鏈外開發者端點標誌著 Web3 安全挑戰的新時代。Web3 面試詐騙不僅僅是一個關於職位申請出錯的警示故事;它突顯了在開發者社群中推行零信任文化的必要性。安全並非在最後才添加的功能,也不僅僅是安全審核員的專屬領域。在這個互聯且高度價值的數字生態系統中,保護的責任落在每位參與者的肩上——從設置測試的企業招聘團隊到按下「克隆」按鈕的個人開發者。如果沒有做到這一點,將為下一個更複雜的攻擊敞開大門。

參考: